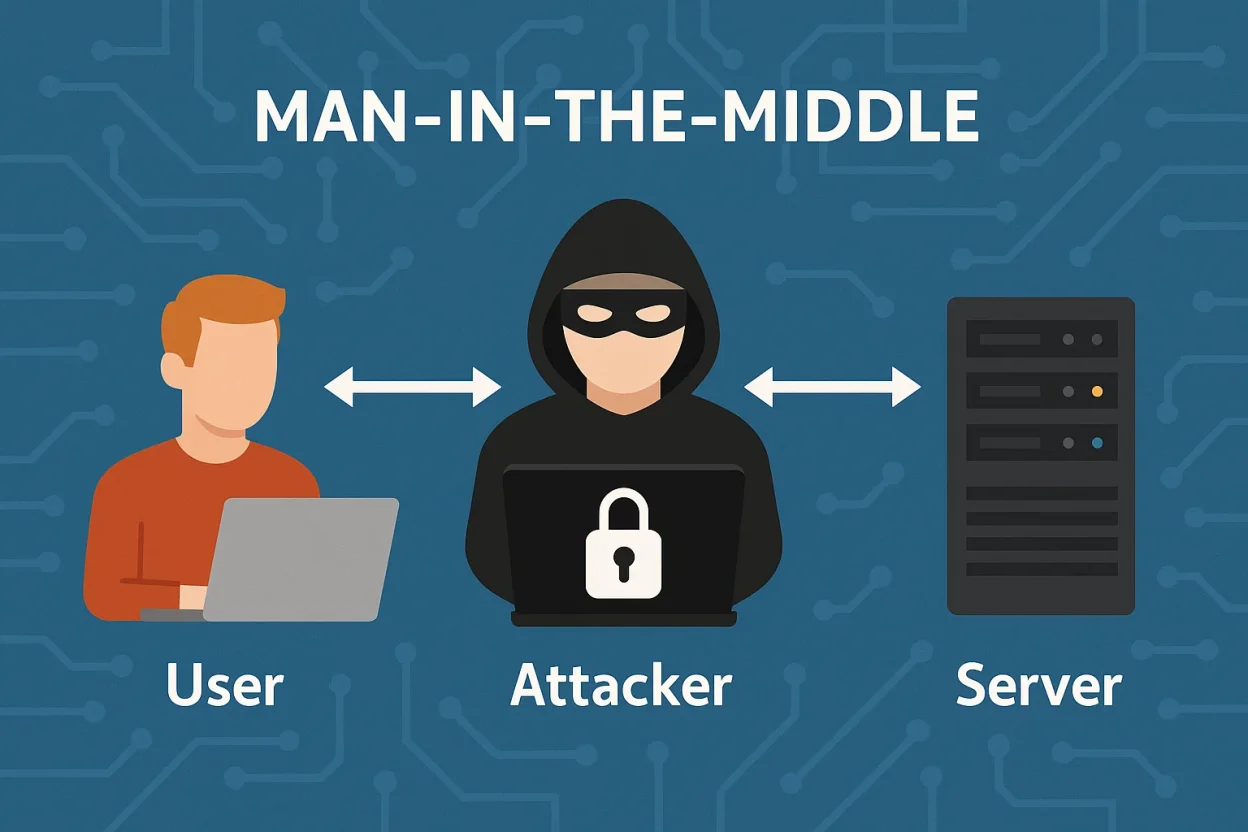

🎯 Intro: “Man-In-The-Middle” Tu Bukan Drama Percintaan

MITM — atau “Man-in-the-Middle” — bukan pasal orang ketiga dalam hubungan. Tapi kalau kau anggap data user tu ‘pasangan’, MITM ni memang jenis suka curi-curi dengar dan menyelit tanpa izin.

Serangan ni antara teknik paling klasik dalam dunia pentest. Simple, licik, dan sangat berguna — kalau kau tahu cara nak guna (atau elak).

🧠 Apa Itu Serangan MITM?

Simplenya, attacker duduk di tengah-tengah komunikasi antara dua pihak — dan kedua-dua pihak tak sedar.

Contoh: kau hantar password ke server, tapi sebelum sampai… attacker dah baca (atau ubah).

Jenis-Jenis MITM

- ARP Spoofing – Menipu table ARP supaya trafik lalu kat attacker

- DNS Spoofing – Hantar user ke website palsu

- SSL Strip – Tukar HTTPS jadi HTTP, buang encryption

- Session Hijacking – Curi cookies untuk jadi kau

🔧 Tools MITM Yang Diguna Oleh Pentester (Dan Script Kiddie)

- Bettercap – Swiss army knife untuk MITM

- Ettercap – Untuk spoof & inject data

- dsniff – Untuk tangkap credential (FTP, telnet, dll)

- Wireshark – Untuk tengok apa yang tengah lalu

Ingat: Tool ni power. Tapi power tanpa otak = bahaya.

📍 Senario Real-Life MITM (Yang Kau Tak Sangka)

- WiFi terbuka kat kafe – Sesiapa boleh jadi MITM

- Hotel captive portal – Sebelum HTTPS redirect aktif

- Public router “pinjam” dari jiran – Boleh inject iklan atau spyware

🚫 Cara Elak Jadi Mangsa MITM

- Guna HTTPS (bukan HTTP)

- Jangan connect WiFi terbuka tanpa VPN

- Verify SSL certificate kalau dapat warning — jangan “proceed anyway”

- Guna aplikasi yang encrypt (Telegram, Signal, etc.)

- Jangan login sistem kritikal kat WiFi awam

🛡️ Kalau Kau Nak Jadi Defender…

Sediakan IDS/IPS macam Suricata. Pantau perubahan dalam ARP table. Set alert kalau ada MAC address duplicate.

Dan jangan lupa, firewall bukan hiasan. Block broadcast traffic luar biasa, dan enforce certificate pinning bila boleh.

💣 Kalau Kau Nak Jadi Penyerang (Secara Sah)

Buat hanya bila dapat izin. Gunakan lab, VM, atau environment khas.

- Buat ARP spoofing, kemudian monitor trafik guna

tcpdump - Cuba redirect DNS ke website dummy untuk user awareness training

- Gunakan Bettercap untuk inject script ke browser target (untuk training)

🎤 Konklusi

MITM ni macam jadi DJ kat radio orang lain — kau tukar lagu, tapi orang ingat dia still dengar Spotify.

Kalau kau nak main tengah-tengah, pastikan:

- ✅ Kau test dalam lab

- ✅ Kau tahu bila nak berhenti

- ✅ Kau tak jadi news “budak IT ditahan sebab spoof WiFi kat surau”

Jadi tengah-tengah ni okay — asalkan bukan tengah-tengah masalah.